2. Das Zertifikatsregister als Steuerungsinstrument

Analog zur klassischen Kryptografie bildet auch in der PQC-Vorbereitung ein zentrales Zertifikatsregister das Rückgrat einer wirksamen Governance. Nur mit einem solchen Register lässt sich zuverlässig nachvollziehen, welche Verfahren wo eingesetzt werden, welche Zertifikate auf quantengefährdeten Algorithmen basieren und an welchen Stellen konkrete Migrationspfade erforderlich sind.

Automatisierte Tools zur Erkennung, Klassifizierung und Bewertung dieser Assets schaffen die notwendige Transparenz und bilden die Grundlage für gezielte Maßnahmen. Dabei ist die Umstellung auf quantensichere Verfahren kein einmaliger Akt, sondern ein Prozess in mehreren Phasen:

Quelle: KPMG in Deutschland 2025

3. Etablierung quantenresilienter Kryptografie im Unternehmen

Der Übergang zu quantenresilienter Kryptografie ist kein rein technischer Vorgang, sondern ein strategischer Transformationsprozess, der tief in bestehende IT- und Geschäftsprozesse eingreift.

Um ein Unternehmen auf Quantencomputer vorzubereiten, sollten folgende Maßnahmen berücksichtigt werden:

- Evaluierung der eigenen kryptografischen Landschaft

- Identifikation der quantenanfälligen Verfahren

- Erstellung einer klaren Migrationsstrategie zu quantensicheren Verfahren

Die Etablierung quantenresilienter Kryptografie erfordert eine systematische Identifikation kryptografisch relevanter Assets durch eine umfassende Analyse der bestehenden Kryptoinfrastruktur. Darauf basierend müssen Migrationsstrategien entwickelt werden, die sowohl betriebliche Abhängigkeiten als auch regulatorische Anforderungen berücksichtigen.

Aktuelle Standards und Empfehlungen

Das National Institute of Standards and Technology (NIST) hat bereits vier Algorithmen für die Standardisierung der Post-Quantum-Kryptografie ausgewählt: CRYSTALS-Kyber (für Verschlüsselung und Schlüsselaustausch) sowie CRYSTALS-Dilithium, FALCON und SPHINCS+ (für digitale Signaturen). Diese Verfahren bilden den Kern einer quantensicheren Kryptostrategie und dienen weltweit als Referenz für Migrationsprojekte. Auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) orientiert sich in seinen Empfehlungen an den durch das NIST standardisierten Verfahren

Die Europäische Agentur für Cybersicherheit (ENISA) hebt in ihrem Bericht zur PQC-Migration (2022) hervor, dass Unternehmen frühzeitig hybride Ansätze etablieren sollten – also die Kombination klassischer und quantensicherer Verfahren. Auf diese Weise wird sichergestellt, dass Übergänge nahtlos erfolgen.

Implementierung von Post-Quantum-Kryptografie (PQC): Was jetzt zu tun ist

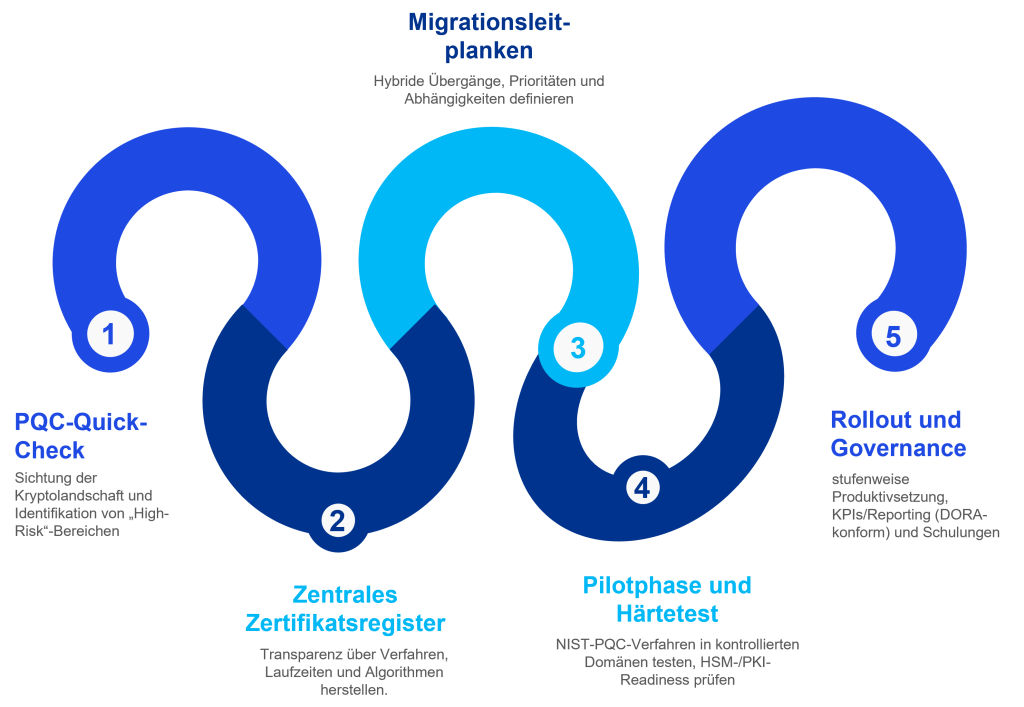

Die nächsten Schritte auf dem Weg zur quantensicheren Kryptografie lassen sich klar definieren: Zu Beginn steht ein PQC-Quick-Check, der die bestehende Kryptolandschaft analysiert und besonders risikobehaftete Bereiche identifiziert. Darauf aufbauend folgt der Aufbau eines zentralen Zertifikatsregisters, das Transparenz über eingesetzte Verfahren, Laufzeiten und Algorithmen schafft. Anschließend gilt es, Migrationsleitplanken zu entwickeln, die hybride Übergänge zwischen klassischen und quantensicheren Verfahren ermöglichen und Prioritäten sowie Abhängigkeiten berücksichtigen.

In einem weiteren Schritt sollten Finanzinstitute die neuen, vom NIST standardisierten PQC-Verfahren in kontrollierten Umgebungen testen und validieren, um die technische Einsatzfähigkeit ihrer Hardware Security Modules (HSM) und Public Key Infrastructures (PKI) sicherzustellen. Abschließend erfolgt der Rollout unter klarer Governance, begleitet von definierten Kennzahlen und einem DORA-konformen Reporting. Schulungen und Awareness-Maßnahmen stellen sicher, dass Fachbereiche und IT den Übergang gemeinsam und nachhaltig gestalten.

Quelle: KPMG in Deutschland 2025

Post-Quantum-Kryptografie ist längst kein Forschungsthema mehr, sondern geschäftskritisch. Mit DORA wird aus technischer Weitsicht eine regulatorische Pflicht. Wer jetzt handelt, stärkt seine Resilienz, reduziert spätere Migrationskosten und sichert die langfristige Stabilität seiner Systeme.

Dieser Text ist unter Mitwirkung von Iris-Marie Lämmle und Jillbert Friedrich entstanden.