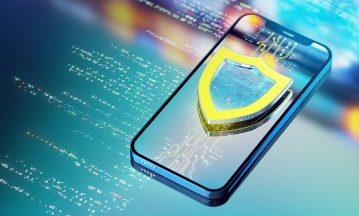

„Ob ein Unternehmen eine Fabrik bei einem Brand verliert oder Millionen von Dateien bei einem Cybersicherheits-Vorfall – es könnte für Investoren von Bedeutung sein.“ Das sagt Gary Gensler, Vorsitzender der US-amerikanischen Börsenaufsicht SEC (Securities and Exchange Commission). Deshalb will die SEC künftig Cyberangriffe auch ähnlich behandeln: Von Mitte Dezember 2023 an müssen börsennotierte Unternehmen, die bei der SEC registriert sind, „wesentliche Cybersicherheits-Vorfälle“ („material cybersecurity incidents“) mitteilen, also offenlegen.

Dies sehen neue Vorgaben vor, die die SEC Ende Juli veröffentlicht hat. Sie gelten analog auch für ausländische private Unternehmen („foreign private issuers“, kurz FPIs). Zugleich verpflichtet die SEC die betreffenden Unternehmen, jährlich Informationen über ihre Governance bezüglich Cybersicherheit zu geben.

Die Regelung im Überblick

- Unternehmen müssen den Vorfall innerhalb von vier Geschäftstagen melden. Hierbei beginnt die Frist zu dem Zeitpunkt, zu dem der Vorfall durch das Unternehmen als „wesentlich“ bewertet wird – also nicht mit Eintreten des Ereignisses.

- Die Meldung an die SEC geschieht über das sogenannte Formular 8-K, das bereits für Veröffentlichungen zu wesentlichen außerplanmäßigen Ereignissen existiert. 8-K entspricht in seiner Art der Ad-hoc-Mitteilung in Deutschland und wird um den Punkt 1.05 („Wesentliche Cybersicherheitsvorfälle“) ergänzt.

- Bei Verstoß gegen die Vorgaben drohen Unternehmen empfindliche Geldbußen.

- Die Mitteilung kann verzögert werden, wenn der Generalbundesanwalt der USA feststellt, dass die Offenlegung des Angriffs ein wesentliches Risiko für die nationale bzw. öffentliche Sicherheit darstellen würde, und dies der SEC schriftlich mitteilt.

- FPIs müssen Cybervorfälle in ähnlicher Weise mitteilen (Formular 6-K).

Mit der neuen Regelung zielt die SEC darauf, den Informationsstand von Investor:innen und anderen externen Stakeholdern mit dem des Managements gleichzustellen. Andernfalls hätte das Management einen unberechtigten Vorteil, beispielsweise im Hinblick auf Käufe und Verkäufe von Aktien des Unternehmens. Deswegen wurde der relativ kurze Zeitraum von vier Tagen festgelegt.

Die Unternehmen müssen außerdem jährlich offenlegen, was sie für ihre Sicherheit und dem Schutz vor Cybergefahren tun: Sie sollen „wesentliche Informationen“ über ihre Prozesse geben, mit denen sie wesentliche Cyberrisiken bewerten, identifizieren und bewältigen. Anzugeben ist auch, ob Risiken aus Cyberbedrohungen – einschließlich infolge früherer Vorfälle – das Unternehmen wesentlich beeinflusst haben bzw. voraussichtlich wesentlich beeinflussen werden. Die Beteiligung des Managements am Thema Cybersicherheit sowie die Aufsicht durch das „board of directors“ muss ebenfalls beschrieben werden.

Meine US-Kollegen haben einen detaillierten Überblick über die neuen Regelungen zusammengestellt.

Kritische Punkte in den SEC-Vorgaben

Angesichts der wachsenden Bedrohungslage und steigenden Zahl von Fällen, in denen Unternehmen attackiert wurden, erscheinen die neuen Vorgaben der SEC auf den ersten Blick sinnvoll. In den USA sind die Reaktionen allerdings gemischt. Einige sehen darin einen vernünftigen Schritt in Richtung Transparenz und betonen, dass damit die Aufmerksamkeit in den Unternehmen für Cyberrisiken steigt. Andere kritisieren die Regelung indes.

Drei Punkte sind durchaus als problematisch zu betrachten.

Erstens könnte es für Unternehmen in manchen Fällen schwierig zu beurteilen sein, ob ein Cybervorfall als „wesentlich“ einzustufen ist, insbesondere bei der Nutzung von Ressourcen Dritter. Der Begriff ist vage und in der Mitteilung der SEC fehlt eine Definition. Grobe Hinweise dazu hatte die Börsenaufsicht bereits im Februar 2018 in einem Guidance Statement gegeben. Grundsätzlich gilt der übliche Wesentlichkeits-Standard der SEC, aber auch dies lässt Fragen offen.

Zweitens sollten die SEC und die Stakeholder bedenken, dass eine Erstmeldung innerhalb von vier Tagen ggf. nur eine vorläufige sein kann, da sich neue Erkenntnisse aus dem Vorfall erst dynamisch ergeben können. Dies kann dazu führen, dass angegriffene Unternehmen ihre Mitteilung laufend überarbeiten müssen – dadurch besteht das Risiko, dass diese Modifikationen an der Erstmeldung in der Öffentlichkeit zu Verwirrung führen könnten.

Drittens stellt sich die Frage, wie ausführlich die jährliche Offenlegung über das Cyberrisikomanagement zu sein hat. Dies ist ein schmaler Grat: Zu wenige Details könnten von der SEC als unzureichende Information moniert werden, doch zu viele Informationen über die Systeme und Prozesse könnten möglichen Angreifern in die Hände spielen und Unternehmen sogar einem höheren Risiko aussetzen.

Zu diesen Punkten wird die SEC hoffentlich noch klärende Informationen veröffentlichen, auch in Reaktion auf die kritische Bewertung der vorgelegten Regelungen. Gut zu wissen ist immerhin: In den Erläuterungen legt die Börsenaufsicht fest, dass Unternehmen keine spezifischen oder technischen Informationen veröffentlichen müssen, die sich auf die Behebung des Vorfalls auswirken oder potenzielle Schwachstellen offenlegen könnten.

Unternehmen sollten Prozess zur möglichen Offenlegung definieren

Unternehmen, die von der Regelung betroffen sind, sollten darauf vorbereitet sein, im Fall eines Cyberangriffs diesen innerhalb der festgelegten Frist und im geforderten Umfang offenlegen zu können. Dafür brauchen sie einen vordefinierten Prozess.

Die Umsetzung der Vorgaben erfordert möglicherweise eine Überarbeitung der Prozesse zur Identifizierung von Schwachstellen und Risiken. Außerdem werden klar festgelegte Mechanismen hinsichtlich der Berichterstattung über die eigenen Prozesse und Maßnahmen zur Cybersicherheit benötigt.